Petite histoire de la Cyber

Le terme “Cybernétique” apparaît en 1834, dans la classification des sciences proposée par André-Marie Ampère (1775-1836), physicien et fondateur de l’électrodynamique. Formé à partir du grec κῠβερνήτης (kubernêtês), il désigne “la science du gouvernement des hommes”.

En 1947, le mathématicien Norbert Wiener lui donne un nouveau sens. “Cybernétique” représente une vision unifiée des domaines naissants de l’automatique, de l’électronique et de la théorie mathématique de l’information (science constituée par l’ensemble des théories relatives au contrôle, à la régulation et à la communication entre l’être vivant et la machine). Le préfixe “cyber” est alors utilisé pour tout ce qui concerne le réseau interne et les nouveaux usages de l’informatique.

La “Cyber” aujourd’hui

Le “cyberespace” est l’ensemble des infrastructures numériques, des données et des services mis en réseaux.

Le terme “cyber” recouvre l’ensemble des activités liées à l’utilisation offensive du cyberespace : cyberattaque, cyberdéfense, cyberguerre…

Le système d’information (SI) est l’ensemble des ressources destinées à collecter, classifier, stocker, gérer, diffuser les informations au sein d’une organisation.

L’information : c’est le nerf de la guerre pour toutes les entreprises, administrations, organisations, etc…

Les composants du système d’information sont les actifs primordiaux (l’information) et supports.

La sécurité du SI consiste à assurer la sécurité de l’ensemble de ces actifs.

La cybersécurité implique la sécurité informatique et la sécurité des réseaux des environnements connectés à Internet via le cyberespace.

Définition officielle (glossaire ANSSI):

État recherché pour un système d’information lui permettant de résister à des événements issus du cyberespace susceptibles de compromettre la disponibilité, l’intégrité ou la confidentialité des données stockées, traitées ou transmises et des services connexes que ces systèmes offrent ou qu’ils rendent accessibles. La cybersécurité fait appel à des techniques de sécurité des systèmes d’information et s’appuie sur la lutte contre la cybercriminalité et sur la mise en place d’une cyberdéfense.

La cybersécurité implique donc :

- Sécurité de l'information

- Sécurité logique et applicative

- Sécurité des réseaux

- Sécurité d'exploitation

- Sécurité physique et environnementale

La cyberdéfense fait référence à l’ensemble des mesures techniques et non techniques permettant à un État de défendre les systèmes d’information jugés essentiels.

3 objectifs/critères de sécurité à atteindre :

- La disponibilité : propriété d’accessibilité au moment voulu des actifs/biens par les personnes autorisées (i.e. l’actif doit être disponible durant les plages d’utilisation prévues) et de pérennité (procédure de sauvegarde) :

notion d’accessibilité. Le risque majeur étant la perte pure et simple. - L’intégrité : propriété d’exactitude et de complétude des actifs/biens et informations (i.e. une modification illégitime d’un actif doit pouvoir être détectée et corrigée).

Risques : altération, corruption voire destruction. - La confidentialité : propriété des biens de n’être accessibles qu’aux personnes autorisées : notion de secret.

D’autres objectifs complémentaires peuvent être pris en compte :

- L’authentification : être capable de vérifier l’identité.

- La non-répudiation ou imputabilité : pouvoir identifier l’auteur d’une action.

- La traçabilité : pouvoir retracer les actions dans un système d’information (qui, quoi, quand…).

Une cyber-menace est une menace, qui, si elle se concrétise va affecter le bon fonctionnement du système informatique et des activités qui en dépendent. Elle est liée au fait que le système informatique est vulnérable.

La cyber-résilience fait référence à la capacité d’un système à s’adapter en cas d’attaque : correction du problème (remédiation), reprise d’activité…

Les menaces

Ce sont les causes potentielles d’un incident qui pourrait entraîner des dommages sur un bien si la menace se concrétise. Elles sont de plusieurs ordres :

- la malveillance : cyberattaques, malveillance interne…

- les catastrophes naturelles (par exemple : perte de données lors d’inondation)

- les erreurs, les pannes ou les accidents associés à l’incompétence.

Les menaces dues à la malveillance

Les premières attaques étaient l’œuvre d’informaticiens ingénieux, curieux, cherchant à démontrer leur compétences ou “un peu fous” comme : Gary McKinnon.

Internet est ensuite devenu un outil mondial, incontournable, utilisé par tous. Les entreprises ont exploité ce nouvel outil qui a changé leur fonctionnement, leur organisation, leur développement… Mais les systèmes informatiques se sont développés sans une réelle prise en compte de la sécurité, tout était possible… Et le crime organisé a rapidement vu qu’il pouvait tirer parti de la situation.

La menace est aujourd’hui protéiforme : criminelle, étatique, activiste, interne. Les cyberattaques sont la nouvelle arme des Etats.

1- Origine criminelle

Les groupes de cybercriminels se sont organisés et structurés. Certains se sont spécialisés dans le développement de programmes malveillants et virus informatiques. D’autres sont en charge de l’exploitation et de la commercialisation de services permettant de réaliser des attaques informatiques et/ou de la vente des données volées (ex : données de cartes bancaires). On compte aussi des hébergeurs qui stockent ces contenus malveillants, parfois sans le savoir. Et pour finir, des intermédiaires financiers pour collecter l’argent, grâce à des “mules” par exemple.

2- Origine étatique

Les cyberattaques sont les nouvelles armes de certains États. Les États se sont donc dotés de service pour se défendre mais aussi pour attaquer (NSA…). Certains, comme la Russie ou la Chine, le font en cheville avec des groupes de hackers. Les spécialistes considèrent que le monde est dans un état de cyberguerre.

3- Origine activiste

Ce sont des groupes qui revendiquent pour dénoncer, “mettre en lumière”, comme Anonymous ou pour faire leur propagande, comme les groupes djihadistes.

4- Interne à l’entreprise/organisme

La menace provient d’un employé mécontent ou malhonnête.

Les motivations des attaquants

- Gains financiers via la revente d’informations (bancaires, e-mails, organisation interne de l’entreprise…), le chantage (déni de service, rançongiciel…), les escroqueries bancaires…

- Utilisation de ressources : bande passante, espace de stockage, réseau de machines zombies.

- Espionnage : Qui ? les concurrents (espionnage industriel), les États (espionnage étatique).

- Déstabilisation : cyberguerre, activisme, terrorisme.

- Sabotage : concurrents, États.

- Malveillance interne.

- Fraude interne

Les attaques

C’est une action malveillante destinée à porter atteinte à la sécurité d’un actif. Elle représente la concrétisation d’une menace et nécessite l’exploitation d’une vulnérabilité.

Ex. : envoi d’un mail à une organisation comportant une pièce-jointe compromise (contenant un virus).

Quels outils utilisent les attaquants?

Logiciel malveillant - Malware

Ce sont les ver, virus… Ils peuvent avoir des actions différentes (modifier/détruire des données, espionner…).

Charge utile

Partie du code exécutable d’un logiciel malveillant destinée à nuire.

Exploit

Technique consistant à exploiter une faille de sécurité.

Ingenierie sociale

Technique de manipulation exploitant la confiance, l’ignorance ou la crédulité d’une personne. Outils : téléphone, mail, réseaux sociaux.

Ver informatique - Worm

Logiciel malveillant qui se reproduit sur plusieurs ordinateurs en utilisant le réseau informatique.

Virus

Logiciel malveillant qui s’intègre dans un programme légitime et à chaque exécution contamine d’autres programmes.

Cheval de Troie - Trojan

Logiciel malveillant en apparence légitime, mais qui contient une fonctionnalité malveillante.

Réseau de machines zombies - Botnet

Réseau de logiciels malveillants installés sur des machines (à leur insu) qui communiquent entre eux et peuvent coordonner des actions simultanées.

Cryptovirus - Rançongiciel - Ransomware

Logiciel malveillant qui chiffre les fichiers et qui demande une rançon pour les déchiffrer.

Wiper

Logiciel malveillant qui efface les données ou les rend inutilisables.

Renifleur - Sniffer

Logiciel qui capture les informations qui circulent sur un réseau.

Espiogiciel - Spyware

Logiciel qui transmet à un tiers l’activité d’une machine.

Enregisteur de frappe - Keylogger

Logiciel qui enregistre les frappes du clavier.

Porte dérobée - Backdoor

Logiciel furtif qui maintient un accès permanent à une machine cible.

Rootkit

Logiciel permettant de dissimuler une activité malveillante.

Imsi catcher

Appareil qui intercepte le trafic des communications mobiles.

Publiciel - Adware

Logiciel qui collecte des données de navigation et affiche des publicités non sollicitées.

Pourriel - Spam

Courrier électronique non sollicité.

Canular - Hoax

Information fausse transmise par mail ou forum incitant à une action dommageable.

Typosquatting

Technique qui consiste à acheter des noms de domaines ressemblant à des sites connus avec une faute volontaire.

Les types d’attaque

Les attaques reposent sur trois piliers :

- Détourner le mode opératoire des ressources : machine zombie, minage…

- Exploiter des failles et des vulnérabilités des ressources

- Leurrer des personnes et des systèmes : usurpation de mot de passe, manipulation de l’information.

On distingue plusieurs typologies d’attaques :

- Attaque passive ou espionnage : écouter, intercepter. Transparente pour l’utilisateur

- Attaque active : les données seront altérées : modifiées, fabriquées ou détruites

- Attaque de masse : le coût de ces attaques est en général très faible et les revenus générés rapidement :

- Attaque ciblée : elle cible une organisation, une personne. Moins courante, son mode opératoire est plus complexe, souvent basé sur l’ingénierie sociale. Elle implique des compétences spécifiques et une enquête de la part des attaquants.

1- Le Hameçonnage ou Phishing

Objectif : l’usurpation d’identité en obtenant des données personnelles.

Moyens : Mail (Sms…) qui semble légitime et qui redirige vers un site non légitime pour capter les données de l’utilisateur.

Exemple : envoi d’e-mail utilisant le logo et les couleurs d’une entreprise de référence, ex: une banque (à une liste d’e-mails volée ou achetée illégalement) faisant croire à la victime qu’elle s’adresse à un tiers de confiance afin de lui soutirer des informations personnelles (comme son numéro de carte bancaire et son cryptogramme, ses identifiants bancaires) en la redirigeant vers un faux site.

- Mars 2018 : Free mobile

Objet du mail : “En cas de non paiement, votre ligne pourra être suspendue”

But : récupérer les identifiants Free et les coordonnées bancaires - Février 2018 : Office 365

Objet du mail : “Mise à jour des renseignements sur votre compte pour éviter une suspension du service”

But : accéder aux documents  Par SMS : offre de billet gratuit Air France

Par SMS : offre de billet gratuit Air France

But : récupérer les données de paiement.Regarder bien le 2nd a… Typosquatting par homoglyphie!

En 2015, plus de 2 millions d’internautes français ont cliqué sur des messages frauduleux. En 2018 83% des personnes interrogées (étude mondiale Proofpoint) ont été victimes d’attaques par phishing.

Variante où l’attaque est ciblée : Spear phishing.

2 – Rançongiciel – Ransomware

Objectif : obtenir une rançon en prenant “en otage” les données.

Moyens : Mails qui semble légitime avec une pièce jointe malveillante, site web infecté, plateforme de téléchargement.

le malware de type rançongiciel s’installe, chiffre toutes les données de la machine et demande un rançon en échange de la clé qui permettra de les déchiffrer.

Les actions de chiffrement ou de déchiffrement font appel à des techniques cryptographiques.

Consulter le glossaire de l’ANSSI.

Risques : Système informatique inaccessible, perte de toutes les données

Exemple : envoi d’e-mail (à une liste d’e-mails volée ou achetée illégalement) contenant en pièce jointe un logiciel malveillant ou un lien vers ledit logiciel, qui dès qu’on l’ouvre, chiffre l’ensemble des données et demande une rançon en échange d’une clé de déchiffrement.

- Octobre 2017 : Bad rabbit

vecteur d’infection de départ : le site web compromis d’une agence de presse russe Interfax et Fontaka qui diffuse un faux installateur de lecteur flash. - Juin 2017 : NotPetya

Exploite la faille EternalBlue (voir Lu dans la presse)

C’est un ransomware de type Wiper. Les données sont détruites définitivement.

Coût de l’attaque estimé à plus d’un milliard € - Mai 2017 : Wannacry

300000 ordinateurs infectés dans 150 pays (hôpitaux, entreprises…)

Coût de l’attaque estimé à plus d’un milliard €

Seuls les windows non mis à jour ont été touchés…

Quelques chiffres pour la France :

- En 2017, entre 20 000 et 30 000 victimes par mois et 48% des entreprises touchées.

- 5% paient la rançon d’un montant de 500 à 1000 €

- Gain estimé pour les pirates : 12 millions €

3- Attaque par Ddos (Distributed Denial of Service)

Objectif : rendre un service indisponible et empêche les utilisateurs légitimes de l’utiliser.

Bloquer l’accès à des sites ou à un réseau entier : banque, service de paiement, sites gouvernementaux.

Moyens : détourner le trafic de millier d’ordinateurs ou objets connectés (devenus zombis) pour saturer une bande passante, un service, épuiser les ressources système.

Risques : perte d’image, de productivité.

Dommage collatéral : perturbation du fonctionnement de l’ordinateur ou objet zombie.

Exemple : scan d’Internet pour trouver des machines/objets non sécurisés qui vont être utilisés pour générer une attaque provoquant une indisponibilité de service. Ces machines constitueront alors un Botnet.

- Octobre 2017 : Mirai

Malware qui infecte des objets connectés pour coordonner des attaque Ddos

Attaque contre l’infrastructure Dyn, une partie des sites américans indisponibles pendant 2h co…mme netflix, Airbnb, Twitter

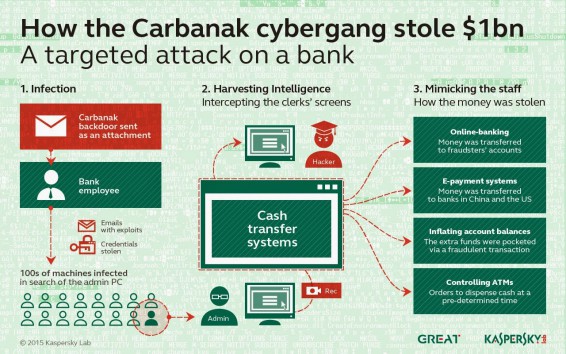

4- APT (Advanced Persistent Threat)

Objectif :Espionner, exfiltrer des informations sensibles pour de l’espionnage économique ou industriel, de l’atteinte à la propriété intellectuelle voire du sabotage comme dans le cas de TV5 Monde (voir Lu dans la presse).

C’est une attaque ciblée, elle est moins courante et son mode opératoire est complexe. Elle implique des compétences spécifiques et surtout une connaissance particulière de l’entreprise.

L’attaquant utilise un code malveillant spécifique, fait pour passer inaperçu dans le système, qui va permettre à l’attaquant de surveiller, explorer l’infrastructure, intercepter de l’information… Pour faire entrer ce code malveillant dans le système, l’attaquant va cibler une ou plusieurs personnes dans l’organisation, identifiées au préalable (étude de l’organigramme, surveillance sur les réseaux sociaux…) et lui envoyer un mail en l’incitant à ouvrir la pièce jointe.

Exemple de scénario

@cyberedu

- Juin 2017 : TV5 Monde (Lu dans la presse)

Infiltration par mail

Conséquence : arrêt de la diffusion des programmes - 2015 : Carbanak

Infection des réseaux bancaires

Vol de 300 millions € - Apparu en 2012 : SlingShot

Drivers vulnérables

Vol de données gouvernementales et d’individus dans des pays en guerre ou politiquement instables au Moyen-Orient et en Afrique.

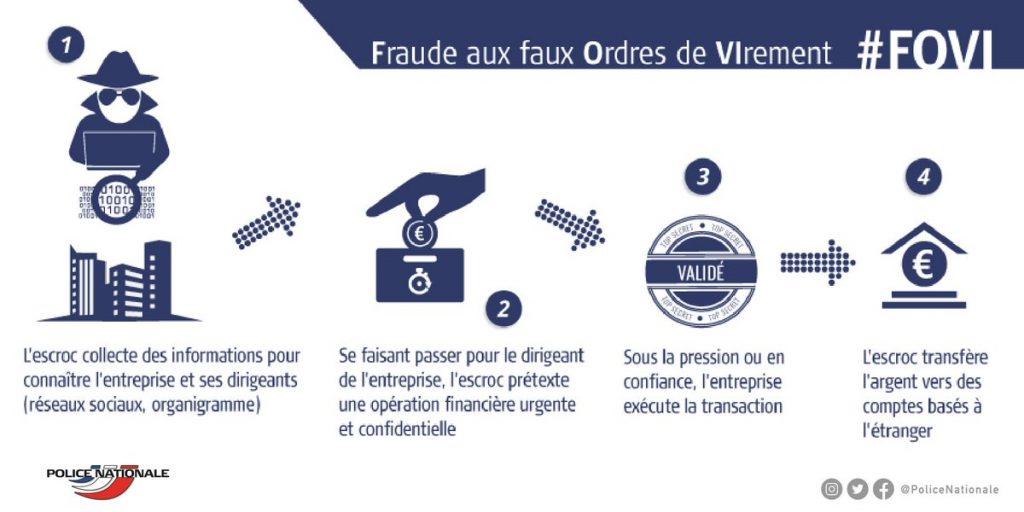

5- FOVI (Faux Ordre de Virements Internationaux) ou Arnaque au président

Objectif : vol d’argent

Attaque ciblée, nécessite une bonne connaissance de l’entreprise (acquise grâce aux réseaux sociaux par exemple…)

Utilisation de l’ingénierie sociale. Il s’agit d’usurper l’identité d’un donneur d’ordres afin de faire faire un ou plusieurs virements frauduleux par un collaborateur (en position de subordination hiérarchique de préférence) en prétextant urgence et confidentialité.

Risque : le dépôt de bilan

@policenationale

Les premières victimes ont d’abord été des entreprises “connues” :

- La Banque Postale : 360 K€

- L’Olympique de Marseille : 756 K€

- LCL : 1 M €

- Michelin : 1,6 M €

- KPMG : 7,6 M €

Aujourd’hui toutes les entreprises/organismes sont de potentielles victimes (voir Lu dans la presse).

Petit cours de sensibilisation réalisé par le CDSE

Quelques explications par des professionnels

Consulter la fiche FOVI du SISSE.

Consulter la fiche de l’INHESJ sur l’ingénierie sociale.

Les variantes du FOVI

La fraude au fournisseur : le client reçoit une facture au nom d’un de ses fournisseurs, dont l’IBAN est modifié au préalable par l’attaquant…

Cours en ligne de sensibilisation

La fraude au faux technicien : l’attaquant contacte un client en se faisant passer pour l’assistance technique d’un prestataire de l’entreprise. Il cherche à prendre la main sur le poste du client…

6- Attaques de proximité

Elles recouvrent toutes les attaques sans intermédiaire : zoomer avec un appareil sur l’écran d’une personne dans un lieu public, récupérer le mot de passe sur le post-it sous le clavier, intercepter les signaux d’un clavier bluetooth, introduire une clé USB dans le système…

Exemple : Evil maid attack

utilisé pour décrire des scénarios dans lesquels l’attaquant accède à plusieurs reprises à l’appareil de sa victime (physiquement), souvent lors de déplacement de la victime, l’accès a lieu dans la chambre d’hôtel de la victime en son absence (d’où le nom).

7- L’attaque de point d’eau (wattering hole)

Attaque destinée à infecter les ordinateurs de personnels d’un secteur d’activité précis ou d’une organisation ciblée. La technique du « point d’eau » consiste à piéger un site Internet “légitime” pour infecter les machines des visiteurs du domaine d’intérêt pour l’attaquant.

Par ex, des sites d’associations professionnelles ou de groupements sectoriels insuffisamment sécurisés et dont les vulnérabilités sont exploitées pour contaminer leurs membres. L’accès aux réseaux les plus sensibles de ceux-ci devient alors possible.

8- L’attaque de l’homme du milieu (HDM) ou man-in-the-middle attack (MITM)

Elle consiste à intercepter les communications entre deux parties, sans que celles-ci ne puisse se douter que le canal de communication entre elles a été compromis. Le canal le plus courant est une connexion Internet de l’internaute lambda.

Voir les attaques les plus fréquentes en France

Les nouvelles technologies utiles aussi aux attaquants

Le Darknet

Le Darknet est accessible avec des logiciels spécifiques comme Tor qui préservent l’anonymat (identité du serveur dissimulé, échanges chiffrés).

A l’origine, conçu pour permettre aux personnes de s’exprimer librement sans crainte de représailles, il est aussi utilisé par tous les criminels du monde entier pour échanger, commercer. C’est devenu le marché noir de la cybercriminalité. Il fonctionne sur la base économique des marchés classiques : performance et rentabilité.

Les cybercriminels ont bien compris les ressorts du marketing et de la communication. Ils s’appuient sur les mêmes outils. Ils proposent des sites de vente avec vote sur la qualité de la marchandise et du vendeur. Seul le produit diffère : armes, drogue, service d’un tueur à gage mais aussi des kits de phishing, des données volées (bancaires, identité…), des virus, des failles, la location de botnet… Les cybercriminels proposent même des centres d’appel pour vous aider à payer votre rançon en bitcoin.

Quelques chiffres :

- Le prix moyen des numéros de cartes bancaires en fonction du pays et du plafond : 2€ à 10€.

- Le tarif moyen de location pour 1 heure d’un botnet : 5€

Les cybercrimes rapportent aujourd’hui plus d’argent que le commerce de la drogue.

L’émission Infrarouge permet de bien comprendre ce phénomène – DARKNET, L’AUTRE RÉSEAU

L’émission Infrarouge permet de bien comprendre ce phénomène – DARKNET, L’AUTRE RÉSEAU

Les cryptomonnaies

Anonymisation des transactions grâce aux cryptomonnaies comme le Bitcoin, Monero. Ainsi, plus de la moitié des transactions passées en Bitcoin sont illégales.

Anonymisation des transactions grâce aux cryptomonnaies comme le Bitcoin, Monero. Ainsi, plus de la moitié des transactions passées en Bitcoin sont illégales.

Les cryptomonnaies sont des monnaies virtuelles, qui ne dépendent ni d’un État, ni d’une banque, qui se porteraient garants. Ce sont les utilisateurs qui sont garants de l’intégrité des transactions et ces dernières sont chiffrées (donc pas possible de savoir qui, quoi, où).

Les cryptomonnaies sont des monnaies virtuelles, qui ne dépendent ni d’un État, ni d’une banque, qui se porteraient garants. Ce sont les utilisateurs qui sont garants de l’intégrité des transactions et ces dernières sont chiffrées (donc pas possible de savoir qui, quoi, où).

Les risques

Le risque, c’est exploitation d’une vulnérabilité et la concrétisation d’une menace.

Cibles

- Ordinateur personnel

- Infrastructure informatique et télécom

- Infrastructure critique

- Système industriel : SCADA

Les vulnérabilités

- Faiblesse au niveau d’un environnement informatique (conception, réalisation, installation, configuration, utilisation)

- Déficit ou absence de comportement averti de l’utilisateur

- Carences ou limites des solutions de sécurité

Vulnérabilité de l’infrastructure Internet

- la dématérialisation des informations, transactions, services, acteurs

- technologie publique, ouverte

- pas de mécanisme de sécurité en natif

- conception de technologie “best effort”

- disponibilité d’outils de gestion de réseau, d’analyse de trafic, d’audit, de chiffrement

- monde virtuel sans frontière ou en tout cas pas celles qui limitent les attaquants

- coopération internationale insuffisante

- existence de paradis digitaux

- juridictions multiples

- existence d’une économie parallèle et d’un marché noir de la cybercriminalité

- existence de monnaies virtuelles protégeant l’anonymat

L'épineuse question des frontières dans la lutte contre les cyberattaques.#FIC2017 pic.twitter.com/h91KRDut6B

— Martin Vidberg (@Vidberg) January 24, 2017

Vulnérabilité des systèmes d’information (SI)

- permissivité des configurations

- attractivité des systèmes

- gestion inadaptée

- approche parcellaire de la sécurité

- nombre d’utilisateurs croissants et souvent mal informés

- comportement inadapté, imprévisible

- mauvaise utilisation des solutions de sécurité

Risques pour les individus

- Harcèlement, intimidation, chantage, diffamation, réputation…

- Réception de contenus malveillants, offensifs ou non désirés (virus, spam, pornographie dure, scènes de violence, incitations à la haine raciale, propagande…)

- Surveillance, espionnage (atteinte à la vie privée, à l’intimité)

- Vol de données (personnelles, confidentielles, propriété intellectuelle), vol d’équipements, destruction de valeur

- Usurpation d’identité

- Canular, escroquerie, fraude

- Désinformation, manipulation d’opinion

- Détournement des capacités informatiques

Pour les organisations

- Espionnage industriel et économique

- Atteinte à la propriété intellectuelle, droit des marques…

- Attaques concurrentielles (vol de fichiers clients, devis…)

- Atteinte à l’image, à la réputation…

- Défiguration de site Internet

- Incapacité à produire, à fonctionner

- Infection des ressources informatiques

- Prise de contrôle des ressources informatiques (chantage, botnet…)

- Escroquerie

- Non conformité aux lois et réglementations

La sécurité de l’information

Elle repose sur la maîtrise des vulnérabilités.

L’enjeu: réduire les risques et limiter les impacts qui peuvent être financiers, juridiques et réglementaires, organisationnels, de communication (image, réputation).

Pour protéger l’information, il faut d’abord la qualifier : identifier son rôle, son importance stratégique.

Une classification des données permet de définir le degré de sensibilité d’une information (faible, normal, haut) et d’identifier sa classe (publique, privée ou restreinte, confidentielle…).

La protection d’une donnée doit être liée à cette classification. Par exemple, il est inutile de chiffrer les données d’un catalogue produits destinés au public.

Une bonne sécurité doit aussi assurer le respect de l’intimité numérique et la protection des données personnelles (Privacy et RGPD).

La sécurité logique

Ce sont tous les moyens logiciels mis en œuvre pour sécuriser les données et le fonctionnement des applications.

La sécurité logique repose sur la mise en œuvre adaptée de mécanismes cryptographiques (intégrité et confidentialité), de procédures de contrôle d’accès logique, d’authentification, des procédures de détection de logiciels malveillants (mise en œuvre anti-virus), d’intrusions, d’incidents, des tests de sécurité, des procédures de sauvegarde.

La sécurité applicative

C’est le développement de solutions logicielles adaptées, leur intégration dans des environnements opérationnels (méthodologie de développement, robustesse des applications, jeux de tests, intégration des mécanismes de sécurité, contrôle de qualité…).

La sécurité des infrastructures de télécommunication (réseau)

Connectivité fiable de bout en bout. Infrastructure réseau sécurisée au niveau des accès au réseau et du transport de l’information :

- sécurité de la gestion des noms et des adresses

- sécurité du routage

- sécurité des transmissions

- cela implique des mesures architecturales adaptées, l’usage de plateformes matérielles et logicielles sécurisées

La sécurité d’exploitation

C’est la gestion du parc informatique, la gestion des configurations et des mises à jour, la gestion des incidents, le plan de sauvegarde, le plan de secours, le plan de continuité, le plan de tests, l’analyse des fichiers de journalisation, la gestion des contrats de maintenance.

La sécurité physique et environnementale

C’est la protection des sources énergétiques et de la climatisation, les mesures de sécurité (incendies, inondations, catastrophes naturelles, gestion et contrôle des accès physiques aux locaux…)

Sécurité juridique et réglementaire

Les mesures de sécurité

- Connaître son système d’information et ses utilisateurs

- Assurer l’authentification et contrôler les accès

- Sécuriser les postes de travail

- Protéger les données sensibles

- Sécuriser les échanges

- Sécuriser le réseau

- Sécuriser l’environnement

- Gérer le nomadisme

- Sensibiliser et former

- Superviser, auditer, réagir

Guide d’hygiène informatique. Renforcer la sécurité de son système d’information en 42 mesures

Ces règles représentent le socle minimum à respecter pour protéger les informations de son organisation.

Lu dans la presse

Attaque de déstabilisation contre un média français

Janvier 2015 : campagne de phishing contenant un cheval de Troie à destination des journalistes de TV5 Monde. Trois journalistes ouvrent la pièce jointe, un ver informatique se télécharge.

Les utilisateurs étant en compte administrateur, le ver informatique circule où il veut. Le réseau à plat (sans partition) lui permet de s’étendre à la partie métier (diffusion télé).

8 avril 2015, TV5 monde cesse d’émettre (destruction des serveurs), les comptes Facebook et Twitter de la chaîne sont piratés pour publication de messages djihadistes.

Intervention immédiate de l’ANSSI pour rétablir le système informatique et la diffusion. Malgré tout, en juillet le réseau informatique n’est toujours pas entièrement opérationnel.

La piste djihadiste, vue comme un leurre, s’oriente vers celle d’un groupe de hackers russes nommé APT28, soutenu par le gouvernement russe. Coût de l’attaque : 5 millions d’euros, investissement pour la protection l’année suivante : 3 millions d’euros.

En savoir plus :

Responsabilité de l’hébergeur de données personnelles, mais aussi cas de mélange entre les usages professionnels et personnels

Juillet 2015 : le groupe de hacker “The Impact Team” somme le site de rencontres extra-conjugales Ashey Madison de fermer, sous peine de voir les données de ses clients publiées. Le site n’obtempère pas.

Un mois plus tard, les données (mails, noms, coordonnées, pratiques sexuelles, préférences et fantasmes), de 37 millions d’utilisateurs d’une cinquantaine de pays sont postés sur un site accessible via le réseau d’anonymisation Tor.

Les pirates voulaient pointer la défaillance de la politique de gestion des données du site Ashley Madison : mauvaise sécurité du site, pas de sauvegarde. Mais surtout, les données pour lesquelles les membres avaient payé un supplément pour qu’elles soient effacées n’avaient pas disparu !!!

A la suite de cette fuite, de nombreux membres d’Ashley Madison ont reçu des mails les menaçant de dévoiler leur activité cachée à leurs proches s’ils ne payaient pas une rançon.

Des membres s’étaient inscris avec leur e-mail professionnel, mettant dans l’embarras leur employeur. Le résultat : plusieurs suicides, divorces et démission du PDG d’Ashley Madison.

En savoir plus :

Arnaque au président

Avril 2016 : des escrocs, basés à l’étranger, piratent la boîte mail d’un membre de la direction du bailleur social dunkerquois Cottage Social des Flandres.

Les escrocs envoient des mails à une salarié du service comptabilité, lui demandant de verser de l’argent à un avocat en charge d’acquérir des sociétés à l’étranger pour le compte du groupe dunkerquois.

Celle-ci a réalisé 23 versements, d’un montant de 400 000 euros chacuns, sur une période de 2 mois (soit presque 10 millions d’euros) sur un compte situé à Bratislava, Slovaquie.

Lorsque la salariée part en vacances et “passe la main” à son directeur de service, celui-ci découvre l’escroquerie. Les escrocs avaient inventé un scénario bien rodé pour la convaincre.

La perte représente 25% du CA et la société dût revoir à la baisse ses projets de construction.

En savoir plus :

Quand les mises à jour ne sont pas faites… mais aussi quand un État ami exploite des failles logicielles et se fait voler l’outil

Avril 2017 : des attaquants compromettent les serveurs de MeDoc, une petite entreprise ukrainienne éditant un logiciel de comptabilité.

Les attaquants exploitent la procédure de mise à jour du logiciel pour introduire un logiciel malveillant de type ransomware chez les entreprises clientes.

En utilisant l’exploit (développé par la NSA) EthernalBlue, qui a fuité quelques mois avant, ainsi que la faiblesse des mots de passe, le ransomware appelé NotPetya se propage au sein de ces entreprises, puis à toutes celles en contact avec elles.

Cette cyberattaque est faite pour détruire, la rançon est impossible à payer, c’est en fait un wiper. En moins d’une heure les postes de travail chez saint Gobain, Maersk, Merck, FedEx … sont détruits.

La faille exploitée par EthernalBlue avait été patchée quelques mois auparavant ! L’attaque a coûté 10 milliards de dollars à travers le monde. Certaines entreprises touchées ont mis plus d’un mois avant de retrouver un fonctionnement normal.

En savoir plus:

Sources